The post Gestión de la Seguridad en Bases de Datos Oracle first appeared on Instituto FOC - FP Informática Online.

]]>Al finalizar esta sesión serás capaz de:

- Crear y gestionar un usuario.

- Crear y gestionar un Roles.

- Crear y gestionar un Profile.

Contenidos de la sesión:

Para poder conseguir los objetivos previstos en la sesión trataremos los siguientes contenidos con un enfoque práctico

- Introducción a la seguridad de los datos.

- Privilegios

- Usuarios

- Roles

- Profiles

Revisa todos los seminarios pendientes y si lo deseas regístrate en el que sea de tu interés haciendo click aquí.

The post Gestión de la Seguridad en Bases de Datos Oracle first appeared on Instituto FOC - FP Informática Online.

]]>The post Warshipping: el ataque informático que llega en el “correo postal”. first appeared on Instituto FOC - FP Informática Online.

]]>Esta novedosa técnica de ataque informático, no es más que la aplicación de la vieja idea del caballo de troya.

Consiste en enviar a la empresa u organización que el ciberdelincuente quiere atacar, un paquete postal, con algún regalo de makerting comercial (por ejemplo un peluche), en el que ha incluido un pequeño dispositivo que contiene un modem con conexión 3G, por lo que permite su control de forma remota.

Una vez que el ciberdelincuente comprueba que el paquete está dentro del edificio de la empresa u organización, activa el dispositivo y busca paquetes de datos inalámbricos que le sirvan para forzar la entrada en la red corporativa.

Además, busca los procesos de establecimiento de comunicación con la red WiFi, y manda estos datos a través del modem 3G para que el ciberdelincuente los descifre. Por lo que más pronto que tarde tendrá la clave del WiFi. De ahí la importancia de tener claves de acceso al WiFi complejas y mantener una política de cambio de estas claves cada cierto tiempo.

En cualquier caso, a ser un intento de ataque físico es difícil de detectar, aunque hay herramientas de seguridad que ayudan al administrador de sistemas, a detectar procesos ajenos y eliminar el riesgo.

En el ciclo de Grado Superior de Administración de Sistemas Informáticas en Red, nuestro alumnado estudia conceptos básicos de seguridad y administración de procesos que les ayudan a prevenir ataques informáticos.

The post Warshipping: el ataque informático que llega en el “correo postal”. first appeared on Instituto FOC - FP Informática Online.

]]>The post YO NO COMPARTO MI WIFI. Lo siento. first appeared on Instituto FOC - FP Informática Online.

]]>Además, son tiempos de solidaridad y se comparte muchas cosas con los vecinos. Y como no? Se nos puede plantear compartir el WIFI con el vecino que no está pasando un buen momento o que tiene averiado si internet.

Pues yo no comparto el WIFI con nadie, por que esta medida solidaria tiene los siguientes riegos:

- Robo o pérdida de información almacenado en mis dispositivos electrónicos que tengo conectados a mi red local en casa.

- Escucha o espionaje de la información que transmitimos por la Red.

- Uso de nuestro WIFI para actividades ilícitas en nuestro nombre.

- Bajada del ancho de banda disponible al compartirlo.

Aunque parece una medida poco solidaria, hay que tener presente nuestra seguridad en internet.

Para conocer con más detalle, todo tipo de medidas de seguridad en internet, ofrecemos en el ciclo de Administración de Sistemas Informáticos en Red, dos módulos que explican en profundidad todo esta problemática:

- Servicios de Red e Internet

The post YO NO COMPARTO MI WIFI. Lo siento. first appeared on Instituto FOC - FP Informática Online.

]]>The post CONSEJOS PRÁCTICOS PARA TÚ SEGURIDAD DIGITAL first appeared on Instituto FOC - FP Informática Online.

]]>Una situación maravillosa para los ciberdelincuentes, que aprovechan para realizar todo tipo de estafas para conseguir datos privados de los usuarios.

Como norma general sigue siempre estas indicaciones:

- No confíes tus datos a nadie ni por teléfono ni por correo electrónico si no es por los canales digitales oficiales del gobierno, bancos o empresas.

- Pero NUNCA facilites las contraseñas, número de tarjeta, CVV o el PIN, por teléfono, mail, SMS o redes sociales.

Pero ¿Cómo puedes evitar que te estafen?

A través del correo electrónico y Webs:

- No abras correos de origen desconocido.

- Si abres un correo, no abras archivos adjuntos, ni hagas clic en enlaces web que estén includios.

- Navega solo por páginas web que incluyan al inicio de la URL https:// y no [http://]http://. La web de FOC es https://

- Los contenidos de estas web o correos suelen mostrar fallos ortográficos o un lenguaje extraño más propio de una máquina.

- Las apariencias engañan, los ciberdelincuentes suelen crear emails y páginas muy similares a las oficiales de bancos, gobierno, instituciones, etc..

Por SMS y por teléfono:

Si recibes un SMS del que no estás seguro de su origen, no hagas clic en enlaces o en un nº de teléfono que suelen incluir y no respondas al mensaje. Elimínalo.

Si recibes una llamada telefónica en la que te piden datos, no los facilites, busca alternativas para verificar quien te ha llamado y si tienes que facilitar datos, no lo hagas por teléfono hay otros medios que te deben ofrecer.

Para conocer con más detalle, todo tipo de medidas de seguridad de la información, ofrecemos en el ciclo de Administración de Sistemas Informáticos en Red, dos módulos que explican en profundidad todo esta problemática:

- Seguridad y Alta disponibilidad

- Servicios de Red e Internet

The post CONSEJOS PRÁCTICOS PARA TÚ SEGURIDAD DIGITAL first appeared on Instituto FOC - FP Informática Online.

]]>The post ¿Qué es el hacking ético? first appeared on Instituto FOC - FP Informática Online.

]]>Debido a la evolución de los ciberataques, las empresas privadas y los gobiernos han implementado el hacking ético como herramienta de prevención, control y mitigación de incidentes.

¿En qué se miden los daños causados?

- En términos monetarios.

- En el impacto de la imagen pública.

- En la falta de confianza que esta situación puede generar en sus clientes.

¿Cuál es el origen de los ataques?

- De otros países

- Grupos de cibercriminales, ciberterroristas…

- Desde dentro de la misma red corporativa o institucional, incluso a veces de sus propios colaboradores.

El hacking ético puede enfocarse desde dos vertientes:

- Prestación de servicios que permitan detectar fallos en los sistemas a través de pen test.

- Servicio de formación y capacitación de los empleados, a cargo de personal externo de la empresa, para que puedan detectar y prevenir estos ataques y robos de información.

Beneficios:

- Para usuarios/particulares: favorece el uso de herramientas y sistemas digitales que las empresas ponen a su disposición.

- Para las empresas: protección de los activos empresariales sin poner en riesgo su imagen ni la confidencialidad de datos.

- Para la Administración Pública: herramienta clave en la seguridad de sus sistemas y lucha en contra del ciberterrorismo.

Tipos de hacking ético:

- Externo caja blanca: se analizan todas las posibles brechas de seguridad mediante la información previamente proporcionada. Como resultado se obtiene un amplio informe en el que se incluyen recomendaciones.

- Externo caja negra: igual que el anterior pero sin disponer de información previa.

- Interno: analiza la red interna de la empresa para identificar la intrusión.

- De aplicaciones web: simula ataques reales a determinadas aplicaciones.

- De sistemas de comunicaciones: analiza la seguridad de las telecomunicaciones y la disponibilidad de los sistemas de comunicaciones.

- VoIP: se analizan los riesgos de seguridad derivados de la conversión entre redes de voz y datos.

- Test de denegación de servicio: se analiza el grado de solidez de un servicio ante la agresión de un atacante local o remoto.

Principales clientes:

- Infraestructuras críticas.

- Empresas con alta madurez tecnológica.

- Empresas con grandes sistemas de información y de gestión de datos.

- Gobierno y Administraciones Públicas.

- Pymes.

Caso de éxito:

La Asociación Nacional de Profesionales del Hacking Ético, ANPHacket, reúne a hackers éticos, juristas expertos en derecho informático y fuerzas de seguridad. Su finalidad es fomentar la colaboración y el intercambio de información para luchar contra el cibercrimen y participar en actividades que promuevan la imagen del hacking ético como herramienta para garantizar la seguridad de los estados y empresas.

Foto de Ordenador creado por freepik – www.freepik.es

The post ¿Qué es el hacking ético? first appeared on Instituto FOC - FP Informática Online.

]]>The post VIII Foro de la Ciberseguridad del Cyber Security Center first appeared on Instituto FOC - FP Informática Online.

]]>Temas a tratar:

- Comparativa de las políticas de ciberseguridad y protección de datos Europa-EEUU e impacto en el mercado

- Security by Design en el desarrollo de software

- Gestión de riesgos de terceros

- Cybercomplexity milestone: la dificultad para orquestar múltiples soluciones

- La importancia de los servicios tecnológicos básicos para la ciber-resiliencia en las empresas

- La primera línea ante el cibercrimen

Fecha y de celebración:

Auditorio Caja de Música (Plaza Cibeles, 1A, 28014 Madrid).

Precio e instrucciones de inscripción:

Si no eres socio de ISMS: 121€

Más información aquí.

Partners

The post VIII Foro de la Ciberseguridad del Cyber Security Center first appeared on Instituto FOC - FP Informática Online.

]]>The post Haz más seguros tus documentos de Word first appeared on Instituto FOC - FP Informática Online.

]]>La mejora en la experiencia de usuario conlleva una mayor complejidad del programa y sus funciones, haciendo así que, al igual que sucede con otras aplicaciones, se vea afectado por posibles ataques externos.

Los hackers utilizan las macros (elementos con los que aumenta la productividad del programa) como vía de acceso del malware.

Por este motivo, es bueno que personalices y configures el uso de las macros para proteger tu equipo de ataques externos.

¿Cómo personalizar las macros?

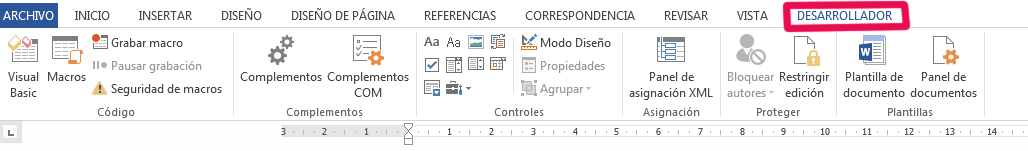

- Ve a la pestaña “DESARROLLADOR”. Tendrás que activarla ya que no viene visible por defecto.

Para poder verla tendrás que seguir estos pasos:

Archivo–> Opciones–> Personalizar cinta de opciones–> Desarrollador–>Guardar

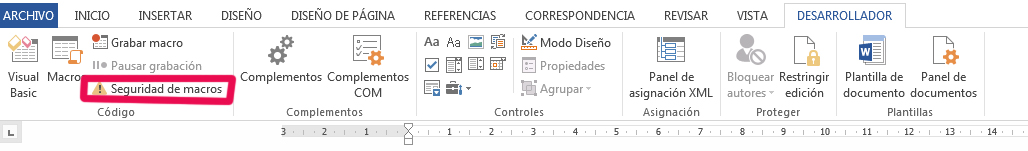

- Pincha en “Seguridad de macros”

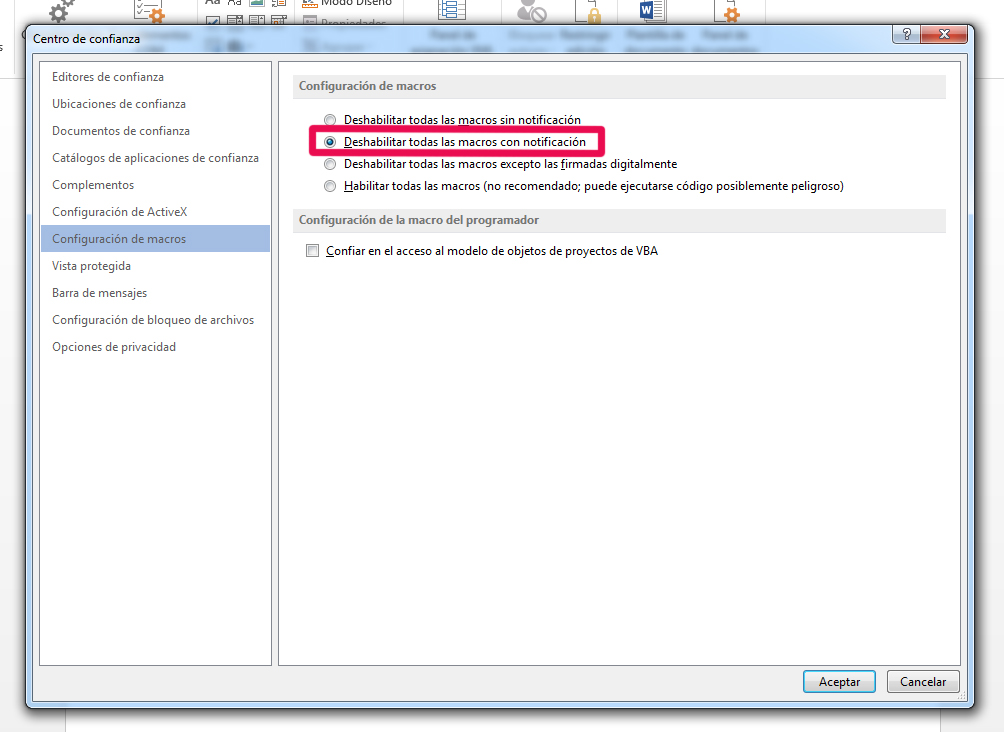

- Marca la opción “Deshabilitar todas las macros con notificación” y deshabilita el resto si están marcadas.

The post Haz más seguros tus documentos de Word first appeared on Instituto FOC - FP Informática Online.

]]>The post Datos EXIF. Lo que saben de ti cuando publicas una foto. first appeared on Instituto FOC - FP Informática Online.

]]>Para uso personal puede ser muy útil , por ejemplo, si no recuerdas dónde y cuándo tomaste la foto. El problema viene cuando esa foto cae en manos ajenas.

¿Qué almacenan los datos EXIF?

- Tipo de dispositivo que utilizamos

- Modelo del dispositivo

- Lugar exacto en el que se tomó la foto

- Datos relacionados con la imagen (tiempo de exposición, ISO, uso de flash, si se realizó de manera manual o automática…)

¿Cómo puedo ver los datos EXIF?

En Windows 10, es tan simple como entrar en las propiedades de la imagen y pinchas en Detalles.

¿Cómo eliminar los datos EXIF de una foto?

- Configurar en tu dispositivo los datos que quieres que almacenen tus fotos.

- Utilizar servicios de almacenamiento en la nube que sean seguros y cifrados.

- Eliminar los datos EXIF con editores de imágenes como la herramienta EXIF Remove (sólo tienes que subir la foto, eliminas los datos y vuelves a descargarla).

The post Datos EXIF. Lo que saben de ti cuando publicas una foto. first appeared on Instituto FOC - FP Informática Online.

]]>The post Navega de forma anónima por Internet first appeared on Instituto FOC - FP Informática Online.

]]>¿Qué ventajas tiene la navegación anónima con TOR?

Implementa un enrutamiento encapsulando los mensajes en capas, de ahí que se la conozca como Onionland.

La comunicación pasa por nodos de entrada, tránsito y salida hasta alcanzar su destino. Los saltos y cifrados dificultan el rastreo o análisis de esa comunicación.

Está considerada la red anónima más grande en la actualidad con más de 200.000 usuarios.

Tiene soporte en varios idiomas y plataformas. El navegador Tor es sencillo y cuenta con una buena velocidad de navegación y hace uso de pocos recursos.

Se recomienda para consultar webs y acceder a contenidos no indexados.

¿Qué ventajas tiene la navegación anónima con I2P?

Esta red anónima descentralizada trata la comunicación a través de paquetes que contienen mensajes. Se envían varios paquetes, en lugar de uno sólo, que pasan por diferentes nodos.

Utiliza túneles unidireccionales de entrada y salida. Dentro de cada túnel se hace un enrutamiento tipo cebolla, parecido al de Tor.

En I2P es más compleja la realización de un análisis de tráfico que en Tor debido a la utilización de varios nodos, túneles y envío de varios paquetes.

Puede ser utilizada para todas las actividades que realizamos en Internet, ya que es compatible con la mayoría de las aplicaciones. Además, permite personalizar su API para cualquier aplicación.

A pesar de ello no goza de la popularidad que tiene de Tor.

¿Qué ventajas tiene la navegación anónima con FreeNet?

Es la red más veterana, comenzó a funcionar en el 2.000 y fue diseñada como una red peer-to-peer (P2P) no estructurada de nodos no jerárquicos, entre los cuales comparten información.

Sólo pueden acceder a los documentos cifrados los que conozcan la llave asociada. De esta forma se impide que sean encontrados y censurados. Se mantiene en anonimato los que publican y los que descargan la información.

Permite navegar sitios web, consultar o leer foros y publicar archivos con fuertes controles de privacidad y anonimato.

The post Navega de forma anónima por Internet first appeared on Instituto FOC - FP Informática Online.

]]>The post Consejos de seguridad para Windows 10 first appeared on Instituto FOC - FP Informática Online.

]]>Nuestra privacidad en muchas ocasiones es la moneda de cambio ante las ventajas que nos aporta Internet. Es un precio muy alto y para evitar que todos nuestros datos queden expuestos es necesario llevar a cabo consejos como los siguientes:

1.No escojas la opción de instalación rápida de Windows 10. Cuanto más te desentiendas de la configuración e instalación, más probabilidad tienes de que tus datos caigan en manos de otras compañías. Por ello es aconsejable que siempre escojas la configuración personalizada.

2. Revisa el apartado de configuración de Cortana (asistente digital de Microsoft cuyo objetivo es ayudarte). Ahí podrás ver a qué datos tiene acceso este asistente virtual.

3. Desactiva el acceso a tu ubicación. Esta información se guarda durante 24 horas. Revisa qué aplicaciones de las que tienes instaladas en tu ordenador tienen acceso a tu ubicación.

4. Desactiva el seguimiento de anuncios. Windows 10 los activa de forma predeterminada. Lo encontrarás en configuración de privacidad con el literal “Permitir que las aplicaciones utilicen mi ID de publicidad”.

5. Bloquea la cámara y el micrófono. Actívalos sólo cuando vayas a utilizarlos. Si quieres asegurarte por completo de que no estás siendo grabado, tapa físicamente la cámara.

6. Personaliza la configuración de tu cuenta

7. Revisa la configuración de privacidad cada vez que actualices

Estos consejos no sólo se ciñen a Windows 10, puedes aplicarlos casi todos independientemente del sistema operativo que utilices.

The post Consejos de seguridad para Windows 10 first appeared on Instituto FOC - FP Informática Online.

]]>